Кто был в машине с xxtea

Звездные автолюбители: на чем ездят российские знаменитости

31 октября 2021 года в России празднуют День автомобилиста. Машины давно перестали быть роскошью и для большинства автовладельцев являются удобным и незаменимым средством передвижения. Однако среди звезд эстрады и обычных водителей есть и те, кто воспринимает авто как дорогую и статусную игрушку, коллекционирует определенные марки или модели. Поклонники знаменитостей часто интересуются, на каких автомобилях передвигаются их кумиры и какие интересные экземпляры нашли место в их коллекциях.

Подробнее о машинах звезд российского шоу-бизнеса – в материале 24СМИ.

Юрий Музыченко

Российский музыкант и блогер Юрий Музыченко рассказал в одном из интервью о своих автомобилях. Первой его машиной стал ВАЗ-2107, затем был Volkswagen Passat B2, который он сменил на Nissan Tiida. Позже появилась BMW X5 2010 года выпуска, на которой Юрий ездит до сих пор. Музыкант говорит, что не особо разбирается в автомобилях, однако в будущем планирует приобрести машину этой же марки, только новее.

Но при этом артист подчеркивает, что цена такого удовольствия сопоставима со стоимостью его дома, и это очень дорого за авто. Музыченко также рассказал, что попадал в ДТП на своем «БМВ» и его даже лишали водительских прав на 1,5 года за вождение в нетрезвом виде.

Тимати

Музыкант и рэп-исполнитель Тимур Юнусов, известный публике под псевдонимом Тимати, – обладатель не единственного дорогостоящего авто. В 2020 году его коллекция машин пополнилась классическими «Жигули», покрашенными в ярко-салатовый цвет. Над автомобилем также поработали специалисты из тюнинговой компании, которые значительно занизили подвески машины звезды. Не сумев скрыть восторженных и радостных эмоций по этому поводу, артист в шутку сообщил подписчикам на своей странице в «Инстаграме», что к этой цели он шел 36 лет и его мечта, наконец, осуществилась.

XXTEA

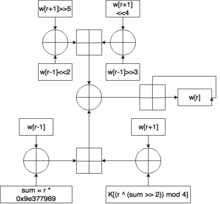

зависит от размера блока 52 + 6 * кол-во 32-разрядных чисел в блоке

6-32 полных циклов

XXTEA — расширение шифроалгоритма XTEA, опубликованное в 1998 году. Исправлена уязвимость в алгоритме, найденная Markuu-Juhani Saarinen. Отличительной особенностью алгоритма является также возможность зашифровки блоков любого кратного 32 битам размера (минимальный размер 64 бита), в то время как другие алгоритмы данного семейства TEA, XTEA, XTEA-3, Raiden и RTEA используют блоки фиксированного размера, равного двум или четырем 32-х битным числам.

Содержание

Пример реализации

Безопасность

Существует эффективная дифференциальная атака на XXTEA и все шифры с аналогичной, опубликованная Elias Yarrkov. Впрочем, практическая эффективность атаки пока не доказана однозначно. [1]

Примечания

Ссылки

Полезное

Смотреть что такое «XXTEA» в других словарях:

XXTEA — Corrected Block TEA (XXTEA) One round of XXTEA General Designers David Wheeler, Roger Needham First published October 1998 Derived from … Wikipedia

TEA — Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей. У этого термина существуют и другие значения, см. TEA (значения) … Википедия

XTEA — Infobox block cipher name = XTEA caption = Two Feistel rounds (one cycle) of XTEA designers = Roger Needham, David Wheeler publish date = 1997 derived from = TEA derived to = Corrected Block TEA key size = 128 bits block size = 64 bits structure … Wikipedia

Tiny Encryption Algorithm — Infobox block cipher name = TEA caption = Two Feistel rounds (one cycle) of TEA designers = Roger Needham, David Wheeler publish date = 1994 derived from = derived to = XTEA key size = 128 bits block size = 64 bits structure = Feistel network… … Wikipedia

XTEA — En cryptographie, XTEA (eXtended TEA) est un algorithme de chiffrement conçu pour corriger les faiblesses de TEA. David Wheeler et Roger Needham, de l université de Cambridge, ont conçu cet algorithme qui fut proposé dans un rapport technique non … Wikipédia en Français

Сеть Фейстеля — (конструкция Фейстеля) один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ,… … Википедия

XTEA — Создатель: Дэвид Уилер и Роджер Нидхэм Создан: 1997 г … Википедия

EnRUPT — Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей … Википедия

RTEA — Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей … Википедия

Cipher security summary — This article summarizes publicly known attacks against ciphers. Note that not all entries may be up to date. Table color key No known successful attacks Theoretical break Attack demonstrated in practice The Best attack column lists the complexity … Wikipedia

Кто был в машине с xxtea

Дэвид Уилер и Роджер Нидхэм

Содержание

Свойства шифра

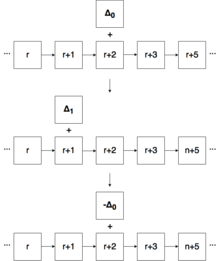

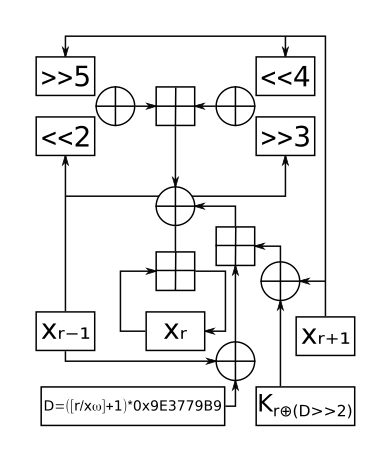

Как и TEA, шифр основан на операциях с 64-битным блоком, имеет 32 полных цикла, в каждом полном цикле по два раунда Сети Фейстеля, что означает 64 раунда сети Фейстеля. Однако, число раундов для достижения лучшей диффузии может быть увеличено в ущерб производительности. Кроме того в XTEA, как и в TEA, используется 128-битный ключ, состоящий из четырех 32-битных слов K[0], K[1], K[2] и K[3]. В XTEA нет алгоритма планирования ключей в привычном понимании. Для того, чтобы определить какое из четырех слов ключа использовать в каждом раунде, в алгоритме используется константа δ = 9E3779B916. В TEA же такого распределения нет. Еще одним отличием от TEA является перестановка битовых операций, использующихся в шифре. Благодаря этим улучшениям XTEA не претерпел сильных усложнений по сравнению с TEA, но в то же время ликвидировал два основных недостатка алгоритма TEA [1] :

Описание алгоритма

если n = 2 * i для 1 ≤ i ≤ 32, то Rn+1 = Ln + ( < ( Rn

Криптоанализ алгоритма

Пример реализации алгоритма

Реализация на языке Си (адаптированный вариант кода, представленного в статье Дэвида Уилера и Роджера Нидхэма [1] ) шифрования и расшифрования с использованием алгоритма XTEA:

Изменения по сравнению с оригинальным кодом:

Версии алгоритма

Обнаруженные уязвимости в ключевом расписании и наличие успешных атак на алгоритмы TEA, XTEA и XXTEA привели к созданию рядом криптоаналитиков альтернативных вариантов шифра. В частности, на данный момент существуют основанные на шифрах семейства TEA алгоритмы RTEA (Шон о’Нил), Raiden (Хулио Кастро), XTEA-1, XTEA-2 и XTEA-3 [5] (Том Ст. Денис). Впрочем, данные модификации не были столь широко исследованы и не получили достаточного практического применения.

Алгоритм XTEA-1

Одна из уязвимостей XTEA состоит в том, что биты в ключе влияют на одни и те же биты в каждом раунде алгоритма. Эта проблема может быть устранена путем использования шифра, включающего в себя алгоритм расписания ключей. Планирование ключей производится динамически и не требует выделения памяти. Расписание ключей осуществляется путем циклического битового сдвига ключа на значение, зависящее от открытого текста. Алгоритм XTEA-1 реализует эту идею по усилению шифра XTEA путем незначительного изменения структуры шифра без изменения основных принципов алгоритма.

Реализация XTEA-1 на языке Си:

Функция ‘rol’ выполняет циклический битовый сдвиг ключа, используя 5 младших битов переменной shift. Этот алгоритм использует только один сдвиг за раунда, что довольно эффективно и быстро работает на большинстве современных процессорах.

Реализация XTEA-1 на языке Assembler (MASM32):

Алгоритм XTEA-2

Можно изменить XTEA-1 используя 128 битный блок. Полученный алгоритм требует больше раундов, но скорость шифрования у него выше чем у XTEA.

Реализация XTEA-2 на Си:

Алгоритм XTEA-3

Реализация XTEA-3 на Си:

Сравнение различных версий расширения XTEA

Сравнительная таблица алгоритмов:

| Название алгоритма | Минимальное количество раундов | Максимальное количество раундов | Размер блока | Размер ключа |

|---|---|---|---|---|

| XTEA-1 | 32 | 64 | 64 бита | 128 бит |

| XTEA-2 | 64 | 128 | 128 бит | 128 бит |

| XTEA-3 | 64 | 128 | 128 бит | 256 бит |

Однако данные алгоритмы все равно требуют дальнейшей доработки. Первая проблема состоит в том, только младшие биты открытого текста используются для циклического битового сдвига ключа (как в XTEA-1 и XTEA-2). Вторая проблема заключается в том что ключ разделен на две подгруппы по 4 элемента, и каждая часть выражения использует только одну подгруппу (как в XTEA-3). XTEA-3 может быть расширен путем использования всех восьми элементов в обеих частях выражения. Если эти усовершенствования будут проведены, то алгоритм станет более практичным, но тогда он будет слишком сильно отличаться от оригинального TEA.

XXTEA

XXTEA — криптографический алгоритм, реализующий блочное симметричное шифрование и представляющий собой сеть Фейстеля. Является расширение алгоритма Block TEA. Разработан и опубликован и Роджером Нидхемом в 1998 году. Выполнен на простых и быстрых операциях: XOR, подстановка, сложение. [1] [2]

Позже в 1996 году в ходе личной переписки Дэвида Уилера с Дэвидом Вагнером была выявлена уязвимость для атаки на связанных ключах, которая была официально представлена в 1997 году на Первой Международной Конференции ICIS группой учёных, состоявшей из Брюса Шнайера, Джона Келси и Дэвида Вагнера. [5] [6] Данная атака послужила основанием для улучшения алгоритма TEA, и в октябре 1996 года Уилер и Нидхэм опубликовали внутренний отчет лаборатории, в котором приводилось два новых алгоритма: XTEA и Block TEA. [7]

XXTEA, как и остальные шифры семейства TEA, обладает рядом отличительных особенностей по сравнению с аналогичными шифрами:

На данный момент существует атака на основе адаптивно подобранного открытого текста, опубликованная Элиас Яаррков в 2010 году. Существует два подхода, в которых используется уменьшение количества циклов за счет увеличения количества слов.

Первый подход

Второй подход

Восстановление ключа

Зная правильную пару текстов, достаточно прогнать алгоритм в обратном порядке, так как теперь нам известно все кроме ключа. [2] [12]

XXTEA

52 + 6 * слов (6-32 полных цикла)

XXTEA уязвим для атаки с выбранным открытым текстом, требующей 2 59 запросов и незначительной работы. См. Криптоанализ ниже.

XXTEA, вероятно, будет более эффективным, чем XTEA, для более длинных сообщений. [ необходима цитата ]

Needham & Wheeler делает следующие комментарии по поводу использования Block TEA:

Для простоты использования и общей безопасности предпочтительнее использовать версию с большими блоками, если это применимо, по следующим причинам.

Содержание

Криптоанализ [ править ]

Для шифрования «212 байтов и более» алгоритм выполняет всего 6 раундов, а тщательно подобранные битовые комбинации позволяют обнаружить и проанализировать лавинный эффект. В документе говорится, что добавление двух дополнительных раундов (т.е. 8 раундов вместо 6) решает эту проблему.

Справочный код [ править ]

Исходная формулировка алгоритма TEA с исправленными блоками, опубликованная Дэвидом Уилером и Роджером Нидхэмом, выглядит следующим образом: [4]

Согласно Нидхэму и Уиллеру:

BTEA будет кодировать или декодировать n слов как один блок, где n > 1