Разработка комплексной системы защиты информации на предприятии ооо планета авто

Разработка комплексной системы защиты информации на предприятии ООО «Планета-Авто»

Безопасность данных. Защита информации. Комплексная система защиты информации. Разработка комплексной системы защиты информации.

В современном обществе информационные технологии развиваются стремительными темпами, увеличивается количество и важность обрабатываемых данных. Множество предприятий каждый день обрабатывает данные различных видов, которые несут огромную значимость для компании, однако где есть что-то ценное всегда будут те, кто хочет это украсть. Именно поэтому уделяется огромное внимание защите коммерческой тайне: издаются указы, постановления, стандарты, направленные на усиление ИБ.

Разработка комплексной системы защиты информации и ее совершенствование позволяет избежать затрат, связанных с утечкой информации и ее распространением, обеспечить безопасность данных и их сохранность.

Объектом выпускной квалификационной работы является предприятие ООО «Планета-Авто».

Предметом выпускной квалификационной работы является комплексная система защиты информации в ООО «Планета-Авто».

Целью выпускной квалификационной работы является разработка комплексной системы защиты информации.

Для достижения поставленной цели необходимо решить следующие задачи:

1. Провести анализ информационной системы ООО «Планета-Авто»;

2. Провести теоретическое обоснование выбора средств защиты информации;

3. Разработать данный проект по внедрению КСЗИ на предприятии ООО «Планета-Авто».

Защита информации в автоматизированных информационных системах

ИБ-аутсорсинг

на базе DLP-системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

Т ребования по защите информации в автоматизированных информационных системах (АИС) формируются вокруг необходимости оградить конфиденциальные данные от утечек или искажений. Угрозы имеют различный генезис: информация страдает от техногенных аварий, повреждающих оборудование, действий хакеров и вредоносных программ, от инсайдеров, похищающих ее для продажи. Создание комплекса аппаратных и программных средств защиты поможет избежать этих рисков.

Задачи по защите информации

Информация имеет свойства, изменение которых приводит к утрате ее ценности. В законодательстве об охране данных к ним относят:

Дополнительно выделяется свойство достоверности. Оно рассматривается как точность и правильность, и задача IТ-специалиста – повысить достоверность данных различными методами.

Это реализуется следующими способами:

Меры защиты информации в АИС применяются и ко всему объему данных, обрабатываемых в организации, и к отдельным блокам, отличающимся по степени ценности данных.

Объекты защиты

Способы защиты информации имеют свою цену, и необходимо так разграничить объекты охраны, чтобы наиболее сложные и дорогостоящие методы применялись к наиболее ценным информационным объектам. Такое ранжирование производится еще на стадии разработки требований к архитектуре информационной системы.

Выделяются следующие информационные массивы:

За исключением вспомогательных данных, большинство информационных массивов может содержать коммерческую тайну, защита которой должна обеспечиваться на самом высоком уровне.

Планирование и реализация систем защиты

Задача по защите информации в автоматизированных электронных системах должна решаться планомерно. Невозможно обеспечить эффективную работу системы без структурирования деятельности.

Выделяются следующие этапы работы:

1. Планирование. Выработка требований к обеспечению информационной безопасности становится основой для создания системы. Требования к безопасности опираются на категорию бизнес-процессов, потребности пользователей, модель угроз, степень опасности, исходящей от внутренних или внешних угроз. Планирование осуществляется на основе мировых или отечественных стандартов защиты информации. Это ISO/IEC 27001 и аналогичные, регулирующие различные аспекты информационной безопасности, и российский ГОСТ Р ИСО/МЭК 27001, прямо повторяющий нормы международного. За базу принимаются и рекомендации ФСТЭК РФ в части защиты персональных данных.

2. Внедрение. Процесс выстраивается таким образом, чтобы исключить срывы сроков или ошибки, возникающие в ходе неправильного планирования и бюджетирования.

3. Управление. Для крупных компаний нужна оперативно-диспетчерская служба. Небольшим достаточно сил одного системного администратора. Оперативное управление представляет собой организованное реагирование на нештатные ситуации в процессе функционирования системы, на инциденты информационной безопасности. Оно носит комплексный характер, проводится в ручном и автоматическом режимах.

4. Плановое руководство защитой информации. Оно состоит из регулярного аудита работы систем защиты, анализа результатов аудита, подготовки докладов руководству и выработки предложений по улучшению систем защиты и усилению мер безопасности.

5. Повседневная деятельность по обеспечению безопасности информации. Это планирование, организация, управление, оценка, выявление инцидентов, оперативные корректировки работы программных и аппаратных средств.

Каждый этап работы по обеспечению безопасности данных должен осуществляться с использованием всех доступных ресурсов и контролем их эффективности.

Методы защиты информации

Выстраивая систему защиты информации в автоматизированных информационных системах корпорации, IT-специалист может использовать различные методы, одновременное применение которых позволяет решать поставленные задачи.

Они делятся на следующие подгруппы:

На практике специалисты используют и другие организационные и аппаратно-программные методы. Организационные реализуются на уровне всей компании, решение о выборе аппаратно-программных средств остается в компетенции специалиста.

Организационные

Выбор и применение этой группы методов зависит от специфики работы организации и от того, в каком правовом поле она существует:

Организационные методы делятся на две группы – системные и административные.

К системным относятся:

Задача по разработке и внедрению административных методов ложится совокупно на руководство предприятия, вышестоящие организации, отделы персонала и безопасности.

К административным способам относятся:

Внедрение организационных способов защиты информации в автоматизированных информационных системах должно постоянно сопровождаться аудитом действенности примененных мер и их дальнейшим совершенствованием по результатам выявленных ошибок.

Аппаратно-программные

Эта группа методов зависит от общей политики компании и действий IТ-подразделений. Программные методы призваны обеспечить защиту информации при ее обработке в АИС и при передаче по каналам связи. Аппаратные обеспечивают применение точных контрольно-технических средств, дублирующих функции программных методов (например, шифрование на высоком уровне невозможно обеспечить только программными средствами) и способных обнаружить ошибки, недоступные для выявления программными средствами.

Задачи аппаратно-программных методов по обеспечению сохранности и достоверности информации делятся на группы:

1. Дублирование и резервирование информации на трех уровнях, создание удаленных баз данных. Оперативное резервирование – создание копий файлов в режиме реального времени. Восстановительное, когда копии файлов создаются в целях их восстановления, если утеря произошла из-за сбоя. Долгосрочное, при котором системные сведения сохраняются в большом объеме, включая копии всех системных файлов, и хранятся длительное время как в целях восстановления, так и в целях аудита.

2. Блокировка злонамеренных или ошибочных операций, создаваемых действиями пользователей или внешних злоумышленников, вредоносными программами.

3. Защита от вредоносных программ. Это вирусы, черви, троянские кони и логические бомбы. В борьбе с ними используются сканирование, выявление изменения элементов файлов, аудит, антивирусные программы.

4. Защита от внешних проникновений и несанкционированного доступа к информации. Здесь используются сетевые экраны, средства обнаружения атак.

5. Шифрование информации при помощи средств криптографической защиты.

6. Аутентификация пользователей, использование средств контроля доступа. Доступ может быть ограничен или разграничен программными средствами.

Перечисленные способы программной защиты информации в автоматизированных информационных системах не являются исчерпывающими. Помимо них широко применяются такие комплексные решения, как DLP- и SIEM-системы.

Методы контроля доступа

Первым шагом на пути защиты информации является создание системы контроля доступа пользователей, так как риск для данных существенно выше при внутреннем, а не при внешнем проникновении в систему. Этот метод реализуется и в организационной, и в программной плоскости.

Для его реализации применяются следующие средства:

Методы идентификации пользователей

Вторым системным решением, обязательным для безопасности информации в АИС, становится допуск к работе только уполномоченных пользователей.

Существует несколько способов распознавания, и компания выбирает необходимый, исходя из ценности информации, которую следует защищать:

1. Простой пароль и логин. Система распознает пользователя при их введении. В целях безопасности пароли должны иметь установленный формат, меняться с заданной периодичностью, а за неправомерную передачу пароля и логина другому сотруднику или пользование чужими средствами идентификации должна устанавливаться дисциплинарная ответственность.

2. Диалоговый режим распознавания. В программу изначально вносятся определенные данные, идентифицирующие пользователя, и при каждом соединении или входе в система запрашивает у него ответы на вопросы, которые могут меняться.

3. Биометрический метод распознавания (по отпечаткам пальцев, сетчатке глаза) потребует внедрения дорогостоящих технологий, доступных не всем компаниям.

4. Распознавание при помощи автоматических радиокодовых устройств (токенов), направляющих в систему шифрованные сигналы. При их совпадении с заданными доступ предоставляется. Вариантом метода является аппаратный способ контроля доступа, когда компьютер может быть включен только с помощью электронного ключа.

5. Распознавание с использованием электронных карточек (чипов). Чип содержит информацию, идентифицирующую пользователя, она считывается при обращении к рабочей станции. Информация может наноситься в зашифрованном виде. Ключ шифрования может быть дополнительным параметром идентификации, вводится при входе в систему, для обеспечения наивысшего уровня безопасности меняется при каждом входе.

Аппаратные способы контроля допуска дают наибольшую гарантию защиты данных. Пароли не могут быть подделаны или перехвачены, а решение с биометрическими характеристиками оказывается наиболее эффективным.

Средства разграничения доступа

Помимо физического барьера для входа в АИС существуют и барьеры, закрывающие доступ к информации определенного уровня. Категории информации и ранги пользователей, имеющих к ней доступ, определяются во внутренних политиках безопасности компании. Применяемые системы разграничения доступа обязаны исключить все случаи превышения полномочий пользователя.

Механизм разграничения предполагает следующие варианты:

1. По уровням конфиденциальности информации. Устанавливаются грифы секретности разной степени: «Секретно», «Совершенно секретно», «Особой важности». Ими маркируются пользователи и массивы информации. Сотрудник получает доступ к базам данных своего уровня и ниже, доступ к более высоким уровням исключается.

2. По специальным спискам. Он может реализовываться в двух вариантах. Для каждого информационного объекта (файла, программы, базы) устанавливается перечень пользователей, имеющих право на работу с ним, или для каждого пользователя определяется список элементов данных, к которым он имеет допуск.

3. По матрице полномочий. В программе создается двухмерная матрица, в которой каждому пользователю присваивается идентификатор. Он указывается в столбце матрицы, в строке находятся идентификаторы элементов информации. При их совпадении допуск разрешается.

4. По принципу мандата. Защищаемый информационный элемент получает метку. Документ открывается только, если запрос к нему содержит аналогичную метку. Пользователям метка выдается системным администратором или владельцем информации.

Но такие системы контроля не всегда защищают от действий инсайдеров, присвоивших чужие идентифицирующие признаки. Для этого необходимо внедрять систему протоколирования действий пользователей.

Протоколирование

Журналы учета, в которые автоматически заносится информация о действиях пользователей, работают на основе программ-регистраторов, которые могут функционировать самостоятельно или быть частью DLP-системы. Такие программы или устройства контролируют использование защищаемой информации, выявляют успешные или безуспешные попытки несанкционированного доступа к ней, производят запись всех действий, в результате накапливают статистические данные о функционировании системы защиты, служащие базой для информационного аудита.

Криптографические средства

Шифроваться могут файлы, папки, диски, передаваемые данные. Недорогим, но эффективным способом защиты данных является архивирование с паролем. Использование при передаче данных VPN-протокола также поможет сохранить информацию, циркулирующую внутри сети предприятия.

SIEM-системы

Крупные компании при разработке концепции комплексной защиты информации в информационных системах обращают внимание на такие решения, как SIEM-системы. Они не предназначены для защиты от инцидентов информационной безопасности напрямую. Программы из категории Security Information and Event Management призваны обеспечить оперативное информирование о любых сбоях в работе оборудования, программ, любых отклонениях от заданных параметров.

SIEM с определенной периодичностью опрашивает программы, включая DLP-системы, антивирусы, а также маршрутизаторы и другое оборудование. Данные сравниваются с изначально заданными параметрами, и при выявлении отклонений система направляет уведомление об инциденте. Службы, получившие уведомление, принимают меры оперативного реагирования.

Дополнительными функциями являются:

При разработке стратегии безопасности данные SIEM-системы выступают основанием для изменения технологических характеристик системы или приобретения нового программного обеспечения.

DLP-системы

Набирающие популярность на российском рынке средств защиты информации DLP-системы – решение, которое максимально обеспечивает конфиденциальность и целостность информации, предотвращая несанкционированные действия со стороны пользователей. Принцип работы DLP-системы строится на умении отличать конфиденциальную информацию от открытой. Отслеживая внутренний и внешний трафик, система выявляет случаи, когда маркированная конфиденциальная информация несанкционированно отправляется на печать, копируется, направляется во внешний мир при помощи мессенджера или электронной почты. Все такие ситуации блокируются, а на рабочий стол пользователя выводится предупреждение о запрете действий. Система дорабатывается под потребности компании-клиента и комплексно решает задачи безопасности. Такие системы должны быть проверены и сертифицированы ФСТЭК РФ на отсутствие незадекларированных возможностей, что уверит пользователя в их соответствии нормативной документации.

Планирование этапов защиты информации в автоматизированных информационных системах должно начинаться с выработки стратегии наиболее эффективного использования программных и аппаратных средств. Иногда отказ от использования сложного, но безопасного решения приводит к утечке данных стоимостью в годовой бюджет компании и репутационным потерям.

Назначение и структура системы защиты информации коммерческого предприятия (Разработка модели деятельности)

Содержание:

ВВЕДЕНИЕ

В современном обществе информационные технологии развиваются стремительными темпами, увеличивается количество и важность обрабатываемых данных. Множество предприятий каждый день обрабатывает данные различных видов, которые несут огромную значимость для компании, однако где есть что-то ценное всегда будут те, кто хочет это украсть. Именно поэтому уделяется огромное внимание защите коммерческой тайне: издаются указы, постановления, стандарты, направленные на усиление ИБ.

Разработка комплексной системы защиты информации и ее совершенствование позволяет избежать затрат, связанных с утечкой информации и ее распространением, обеспечить безопасность данных и их сохранность.

Объектом курсовой работы является предприятие ООО «Планета-Авто».

Предметом курсовой работы является комплексная система защиты информации в ООО «Планета-Авто».

Целью курсовой работы является разработка комплексной системы защиты информации.

Для достижения поставленной цели необходимо решить следующие задачи:

1. Провести анализ информационной системы ООО «Планета-Авто»;

2. Провести теоретическое обоснование выбора средств защиты информации;

3. Разработать данный проект по внедрению КСЗИ на предприятии ООО «Планета-Авто».

Стоит также заметить, что тема «Системы защиты информации» хорошо изучена в литературе, противоречий в найденном материале не возникало.

Данная работа основана на учебниках по защите информации в целом различных авторов, а также статья кандидата исторических наук А.И. Алексенцева по этой теме.

Учебник Н.В. Гришина. содержат очень много конкретных целей и задач систем защиты информации. Также при помощи учебника Н.В. Е.В. Морозова была раскрыта тема важности надёжности, были выдвинуты основные цели для достижения этого. Пособие А.А. Гладких и В.Е. Дементьева содержит много информации о структуре защиты информации, и активно используется для написания соответствующего пункта. Также в этой литературе есть определения понятия «Система защиты информации», что поможет сформулировать собственное определение.

Структура курсовой работы состоит из: ведения, трех глав, заключения, списка использованной литературы и трех приложений.

1. АНАЛИЗ СОСТОЯНИЯ ЗАЩИТЫ ИНФОРМАЦИИ В ООО «ПЛАНЕТА-АВТО» И СУЩЕСТВУЮЩИЕ ПРОБЛЕМЫ

1.1 Разработка паспорта

В качестве объекта защиты был выбран ИТ отдел в ООО «Планета-Авто».

Информация для составления паспорта предприятия была получена в результате устного опроса начальника и сотрудников ИТ отдела.

1.2 Разработка модели деятельности

В ходе анализа работы ИТ отдела в ООО “Планета Авто” была построена модель его деятельности (Приложение 1). Эта модель позволяет ознакомиться с основными бизнес-процессами отдела, вспомогательными процессами, процессами управления, входной и выходной информацией.

Построение модели в случае необходимости поможет провести обучение персонала, создать матрицу ролей пользователей и модернизации основных и вспомогательных бизнес-процессов.

1.3. Выявление защищаемой информации в ООО «Планета-Авто»

В ходе анализа информации, обрабатываемой в ООО «Планета-Авто» и организационно-распорядительной документации организации, была выявлена информация, подлежащая защите:

— сведения, составляющие коммерческую тайну (на основании Федерального закона от 29.07.2004 N 98-ФЗ (ред. от 12.03.2014) «О коммерческой тайне»).

Информация, составляющая коммерческую тайну, содержится в перечне сведений составляющих коммерческую тайну в ООО «Планета-Авто», разработанном в рамках курсовой.

1.4 Описание информационной среды

Информационную среду ИТ отдела в ООО «Планета-Авто» составляет организационные, правовые и программно-аппаратные аспекты.

К организационным аспектам относятся документы:

— должностные инструкции персонала, отделов;

— инструкции по эксплуатации технических средств и ПО;

— инструкции по эксплуатации программного обеспечения;

— положения об особых режимах и системных взаимодействиях с персоналом.

К правовым аспектам относятся нормативно правовые документы, обеспечивающие регулирование деятельности организации и информационных процессов по защите информации. К таким документам относятся:

— Федеральный закон «О коммерческой тайне» от 29.07.2004 N 98;

— Трудовой кодекс РФ (закреплена дисциплинарная ответственность, в соответствии со ст. 81, 192, 193, 243);

— Уголовный кодекс РФ (ст. 183 – незаконное получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну);

— Федеральный закон «Об информации, информационных технологиях и о защите информации» от 27.07.2006 N 149;

К программно-аппаратным аспектам относятся программно-аппаратные средства, которые обеспечивают работу ИТ отдела. Аппаратные средства ИТ отдела представлены в Таблице 1, Программные в Таблице 2.

Таблица 1 – Аппаратные средства ИТ отдела

Наименование

Характеристики

Кол-во

Год выпуска

Системный блок iMac MK462RU/A

Inter Core i5, 4х3.2 ГГц,

8 Гб, HDD 1 Тб, SSD 240 Гб, AMD Radeon

Inter Core i5, 4х2,7 ГГц,

4 Гб, HDD 1 Тб, Intel

Монитор BenQ GW2760HS

Проводное соединение, интерфейс подключения – USB

Продолжение таблицы 1

Источник бесперебойного питания APC APC Back-UPS BE400RS

Максимальная выходная мощность: 240 Ватт / 400 ВА

Лазерный, формат листа – А4, 1200х1200 dpi, 40 стр/мин.

Факс Panasonic KX-FL423

Лазерный, формат листа – А4, 600х600 dpi, 10 стр/мин

Таблица 2 – Программное средства ИТ отдела

Наименование

Описание

Версия

Пакет Microsoft Office 2015

Офисный пакет для работы с договорами, приказами, отчетами и т.д.

ESET NOD32 Antivirus

Сервис клиент для мониторинга инфраструктуры предприятия

Программа для оформления отчетности предприятия

Клиент к MySQL серверу

Продолжение таблицы 2

Программа для чтения,

печати и рецензирова-

Программа для обеспечения удаленного доступа к АРМ организации

Advanced IP Scanner

Cетевой сканер для ана-

лиза локальных сетей

для защиты рабочих

1.5 Выявление объектов защиты

В результате анализа средств, методов обработки информации и перечня защищаемой информации можно выделить следующий перечень объектов защиты информации:

— помещения для хранения и обработки защищаемой информацией:

— сервер базы данных;

— программные средства и модули, осуществляющие функции по защите информации от несанкционированного доступа на ПК;

— средства ввода-вывода и отображения информации:

— линии и средства связи, системы обеспечения функционирования СВТ и деятельности организации:

— телефонные линии связи;

— линии охранной и пожарной сигнализации;

1.6 Определение класса защищенности ИС

В соответствии с руководящим документом «Автоматизированные системы.

Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» (утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.) и «Специальными требованиями и рекомендациями по технической защите конфиденциальной информации» (Утверждены приказом Гостехкомиссии России от 02.03.2001 № 282), которые носят рекомендательный характер, необходимо определить класс защищенности исходной информационной системы.

Так как на предприятии одновременно обрабатывается и храниться информация разных уровней конфиденциальности и не все пользователи имеют доступ ко всей информации ИС, то классом защищенности ИС на предприятии ООО «Планета-Авто» можно считать 1Г.

1.7 Разработка модели угроз и уязвимостей для важных объектов защиты

Так как утвержденной модели угроз и уязвимостей для режима коммерческой тайны нет, то в рамках курсовой рекомендуется использовать «Базовую модель угрозрого была составлена модель угроз и уязвимостей, представленная в таблице 3. Но безопасности персональных данных при их обработке в ИСПДн» (Утверждена ФСТЭК от 15.02.2008) и «Специальные требования и рекомендации по техниче-сперва, для выявления наиболее значимых угроз ИБ организации нужно выделить объекты защиты информации относительно коммерческой тайны, ими являются:

— АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну;

На основе выделенных объектов защиты информации выявим наиболее значимые угрозы ИБ. Их перечень представлен в Таблице 3.

Разглашение, модификация, уничтожение, хищение информации, составляющей коммерческую тайну

Не соблюдение соглашения о неразглашении информации, подлежащей защите

Отсутствие или неактуальность документов, регламентов по защите коммерческой тайны

Модификация, уничтожение информации, хранящейся на АРМ сотрудников

Отсутствие регламента доступа в помещение, в котором обрабатывается коммерческая тайна

Отсутствие запрета на модификацию или удаление информации, подлежащих защите с АРМ неуполномоченных сотрудников

Несанкционированный доступ в серверное помещение

Нарушение пропускного режима

Отсутствие охранной сигнализации помещения

Отсутствие регламента доступа к помещению

Несанкционированный доступ к данным, хранящимся на сервере

Наличие ПО, которое может создать условия для НСД

Наличие вредоносного ПО в системе

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну

Несанкционированный доступ к АРМ сотрудников

Наличие ПО, которое может создать условия для НСД

Отсутствие регламента доступа к АРМ

Наличие вредоносного ПО в системе

Отсутствие авторизации на аппаратном уровне

Отсутствие пломбирования корпуса АРМ

Нарушение пропускного режима

Модификация, уничтожение, хищение носителей информации

Нарушение пропускного режим

Отсутствие учета носителей, содержащих коммерческую тайну

1.8 Расчет рисков важных объектов защиты

Расчет рисков необходим для выявления наиболее вероятных угроз для объекта информации и уязвимостей, через которые они могут быть реализованы. Это один из важнейших этапов ЗИ в организации.

Для расчета рисков важных объектов, была использована методика оценки риска ГРИФ 2006 из состава Digital Security Office.

Необходимо провести анализ всех угрозы, действующие на ИС и их уязвимостей, чтобы оценить риск важных объектов защиты. На основе модели угроз и уязвимостей, требуется проанализировать вероятность реализации угроз ИБ на каждый ресурс и рассчитать риски.

Для использования данной методики необходимы входные данные:

— отделы, к которым относятся ресурсы;

— угрозы, действующие на ресурсы;

— вероятность реализации угрозы через данную уязвимость;

— критичность реализации угрозы через данную уязвимость.

Алгоритм расчета рисков выглядит следующим образом:

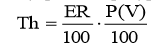

1. На первом этапе рассчитывается уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость по формуле (1). Уровень угрозы показывает, насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

Полученное значение уровня угрозы по уязвимости лежит в интервале от 0 до 1.

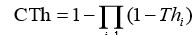

2. Для расчета уровня угрозы по всем уязвимостям CTh, через которые возможна реализация данной угрозы на ресурсе используется формула (2).

Значение уровня угрозы по всем уязвимостям лежит в интервале от 0 до 1.

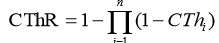

3. Аналогично рассчитывается общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс) по формуле (3).

Значение общего уровня угрозы лежит в интервале от 0 до 1.

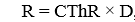

4. Риск по ресурсу R рассчитывается в соответствии с формулой (4):

На основе применения данного алгоритма было получено значение вероятности реализации угрозы и критичности реализации угрозы через уязвимости. Результаты представлены в Таблице 4.

Таблица 4 – Расчет вероятности и критичности реализации угроз

Угроза/Уязвимость

Вероятность реализации угрозы через дан-

ную уязвимость (%), P(V)

Критичность реализации угрозы через данную уязвимость (%), ER

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

Продолжение таблицы 4

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 1/Уязвимость 4

Угроза 1/Уязвимость 5

Угроза 1/Уязвимость 6

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

На основе полученных данных и воспользовавшись формулой (2) рассчитываем уровень угрозы по уязвимости. Полученные значения представлены в Таблице 5.

Таблица 5 – Уровень угрозы

Угроза/Уязвимость

Уровень угрозы, Th

Уровень угрозы по всем уязвимостям, через кото-

рые реализуется данная угроза, CTh

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну

Продолжение таблицы 5

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 1/Уязвимость 4

Угроза 1/Уязвимость 5

Угроза 1/Уязвимость 6

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

На основе полученного значения уровня угроз и формулы (3) рассчитывается общий уровень угроз, который приведен в Таблице 6.

Таблица 6 – Общий уровень угроз

Угроза/Уязвимость

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза, CTh

Общий уровень угроз по ресурсу, CThR

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 2/Уязвимость 1

Угроза 2/Уязвимость 2

АРМ сотрудников, которые обрабатывают сведения, составляющие коммерческую тайну

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

Угроза 1/Уязвимость 3

Угроза 1/Уязвимость 4

Угроза 1/Уязвимость 5

Угроза 1/Уязвимость 6

Продолжение таблицы 6

Угроза 1/Уязвимость 1

Угроза 1/Уязвимость 2

1.9 Разработка технического задания на разработку КСЗИ

В результате проведенной работы возникла необходимость разработки технического задания по внедрению КСЗИ в ООО «Планета-Авто».

Основой для написания ТЗ является ГОСТ 34.602-1989 «Техническое задание на создание автоматизированной системы», содержащий следующие разделы:

2) назначение и цели разработки КСЗИ;

3) характеристика объектов защиты;

4) требования к КСЗИ;

5) состав и содержание работ по внедрению КСЗИ;

6) порядок контроля и приемки системы;

7) требования к составу и содержанию работ по подготовке объекта защиты к вводу КСЗИ в действие;

8) требования к документированию;

9) источники разработки

Вывод по первой главе

Итогом первой главы является разработанное техническое задание по внедрению КСЗИ в ООО «Планета-Авто».

2. ТЕОРЕТИЧЕСКОЕ ОБОСНОВАНИЕ ВЫБОРАНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Обзор возможных методов устранения уязвимостей

Определение методов и средств, необходимых для устранения угроз и уязвимостей, выявленных ранее, актуальных для комплексной системы защиты информации в рамках рассматриваемого объекта, а также их анализ – это один из важнейших этапов нашей работы по разработке КСЗИ. На этом этапе необходимо выявить наиболее эффективные по решению задачи защиты объекта.

2.2 Угрозы, связанные с НСД

В условиях стремительного развития ИТ и конкурентной среды существует некая тенденция к повышению заинтересованности предприятий к информации, составляющую коммерческую тайну, будь то владелец или конкурент, желающий получить информацию с целью каких-либо выгод.

Так как большинство современных коммерческих предприятий занимается обработкой информации ограниченного доступа рамках внутренней ИС, то существуют то, кто пытается завладеть этой информацией различными способами и методами. Одним из таких методов для получения информации лицами, не являющимися владельцами, является несанкционированный доступ.

Необходимо определить актуальные угрозы для рассматриваемого объекта, которые связаны с несанкционированным доступом. На основе выявленных угроз произвести выбор наиболее эффективных средств и методов защиты информации в рамках нашего объекта.

Угрозы, связанные с НСД:

— несанкционированный доступ к АРМ сотрудников;

— несанкционированный доступ в серверное помещение;

— несанкционированный доступ к данным, хранящимся на сервере.

В таблице 3 также были определены уязвимости для рассматриваемых угроз в рамках нашей работы.

Для защиты сегментов сети и отдельных хостов от НСД через уязвимые места в протоколах и ПО на данный момент установлен средство межсетевого экранирования, который будет пропускать или запрещать трафик по сети – VipNet Client 4, однако требуется его дальнейшая настройка. Данное средство имеет сертификат ФСТЭК до 30.11.2019 года.

Несанкционированный доступ к АРМ сотрудников.

Для реализации угрозы несанкционированного доступа к АРМ сотрудников нарушителя могут быть использованы следующие уязвимости:

— отсутствие регламента доступа к АРМ;

— отсутствие пломбирования корпуса АРМ;

— отсутствие авторизации на аппаратном уровне;

Для исключения первой уязвимости необходимо разработать матрицу доступа, в которой содержится список сотрудников, имеющих доступ в помещения, где обрабатываются сведения, составляющие коммерческую тайну. Необходимо ответственное лицо, которое будет контролировать соблюдение данного мероприятия.

Для минимизации возможности возникновения второй угрозы необходимо провести опломбировку корпуса ПК сотрудников, назначить лицо, которое будет вести контроль и учет состояния пломбировки персональных компьютеров и серверов.

Уязвимостью авторизации на аппаратном уровне можно пренебречь, принять риск, так как организация не готова тратить деньги на установку средств контроля аппаратной авторизации АРМ сотрудников. Компании считает эту уязвимость маловероятной и более выгодным ликвидировать последствия реализации данной угрозы через эту уязвимость.

Для исключения уязвимости отсутствие установленных средств защиты от НСД необходимо установить средство защиты информации от НСД «Secret Net 7», в функциональные возможности которого входит обеспечение контроля неизменной конфигурации ПК во время работы, усиленная аутентификация пользователя с помощью пароля и персонального идентификатора, создание доверенной среды, контроль утечек и каналов распространения защищаемой информации, и другие немаловажные функции. Продукция СЗИ от СЗД «Secret Net» занимает 80 % российского рынка, и сотрудники ИТ отдела имеют опыт обращения с данным ПО, что обуславливает выбор именно этого средства, Сравнение продуктов по защите от НСД представлено в Таблице 7

Таблица 7 – Характеристика СЗИ от НСД

Характеристика

Secret Net 7

Страж NТ (версия 4.0)

Dallas Lock 8.0-K

Поддержка Windows 7

По 2 уровню контроля

По 2 уровню контроля

По 4 уровню контроля

Класс автоматизированных систем

До класса 1Б включительно

До класса 1Б включительно

До класса 1Г включительно

Наличие сертификата ФСТЭК

Поддержка замкнутой программной среды

Подсистема настройки системы защиты

Подсистема регистрации событий

Продолжение таблицы 7

Так как на компьютерах организации уже было установлено средство защиты от вирусов, которое постоянно обновляется, и руководитель ИТ отдела не намерен менять ПО, то было решено оставить текущее средство антивирусной защиты ESET NOD32. Данное ПО сертифицировано ФСТЭК и, по их мнению, в должной мере осуществляет защиту от всевозможных вирусных угроз, претензий на данный момент к антивирусному ПО не было и этих мер будет достаточно для исключения данной угрозы. Однако мною было рекомендовано приобрести лицензию и установить на АРМ сотрудников антивирусное программное обеспечение «Kaspersky Endpoint Security Стандарт», защищающее автоматизированное рабочее место сотрудника от вирусов, шпионских и других вредоносных программ, фишинга, спама и хакерских атак, лицензия которого стоит дешевле и на основе тестов портала Anti-malware является лучшим решением среди антивирусных ПО. Однако данное средство более требовательно к системе, по сравнению с продуктом ESET NOD32. Для исключения последней уязвимости необходимо усилить пропускной режим в контролируемое помещение, чтобы свести на нет возможность проникновения злоумышленника или иного лица, не обладающего необходимыми правами доступа.

Несанкционированный доступ в серверное помещение.

Для реализации угрозы несанкционированного доступа в серверное помещение нарушителя могут быть использованы следующие уязвимости:

— нарушение пропускного режима;

Первая и последняя уязвимость устраняется аналогичными методами, которые описаны в предыдущем пункте главы («Несанкционированный доступ к АРМ сотрудников»).

Для устранения уязвимости отсутствия охранной сигнализации в серверном помещении необходимо подключить несколько объемных датчиков в помещении и вывести их на охранный пульт, находящийся внутри контролируемой зоны. Путем устного опроса руководства предприятия и сотрудников безопасности мною было выяснено, что организация готова принять факт реализации угрозы через данную уязвимость, так как считает, что осуществление и усиление пропускного режима вполне достаточно.

Несанкционированный доступ к данным, хранящимся на сервере.

Перечислим уязвимости, которые могут быть использованы для реализации угрозы несанкционированного доступа к данным, хранящимся и обрабатываемым на серверах компании, а именно:

— наличие ПО, которое может создать условия для НСД;

— наличие вредоносного ПО в системе.

Методы и средства по минимизации возможности реализации данной угрозы через вышесказанные уязвимости аналогичные с теми, что были описаны в пункте («Несанкционированный доступ к АРМ сотрудников»). Они являются актуальными и для угрозы НСД к данным, хранящимся и обрабатываемым на серверах организации.

2.3 Модификация, уничтожение информации, хранящейся на АРМ сотрудников

Для реализации угрозы неавторизованной модификации, уничтожения носителей информации и информации, хранящейся на АРМ сотрудников, могут быть использованы следующие виды уязвимостей:

— Отсутствие регламента доступа в помещение, в котором обрабатывается коммерческая тайна;

— Отсутствие запрета на модификацию или удаление информации, подлежащих защите с АРМ неуполномоченных сотрудников.

Для исключения первой уязвимости необходимо разработать матрицу доступа, в которой содержится список сотрудников, имеющих доступ в помещения, где обрабатываются сведения, составляющие коммерческую тайну. Необходимо ответственное лицо, которое будет контролировать соблюдение данного мероприятия.

Для минимизации возможности реализации угрозы через вторую уязвимость следует включить в матрицу доступа права сотрудников на работу с информацией, хранящихся на АРМ и доступ к носителям информации. Усилить контроль за соблюдением данных положений. Также использовать метки, запрещающие модификацию, удаление файлов пользователями, которые не имеют на это право. Для реализации данного разграничения и контроля необходимо установить и настроить средство защиты информации от НСД «Secret Net 7», в функциональные возможности которого помимо всего прочего входит контроль целостности, разграничение доступа пользователей к информации и ресурсам системы.

2.4 Разглашение, модификация, уничтожение, хищение информации, составляющей коммерческую тайну

Одним из нескольких путей разглашения информации, составляющей коммерческую тайну является утечка информации по акустическому каналу, который реализован в подслушивании разговоров в помещениях или открытой местности, с использованием выносных микрофонов или иных средств для записи разговора. К проявлению угрозы разглашения, модификации, уничтожения, хищения информации, составляющей коммерческую тайну, приводят следующих уязвимостей:

— отсутствие или неактуальность документов, регламентов по защите коммерческой тайны;

— несоблюдение соглашения о неразглашении информации подлежащей защите;

Данные уязвимости можно устранить благодаря разработки новой организационно-распорядительной документации в области защиты коммерческой тайны предприятия, который будет включать в себя положение о коммерческой тайне, должностные инструкции, матрица доступа, соглашение о неразглашении сведений, составляющих коммерческую тайну и т.д. Также необходимостью является проведение специальных тренингов и профилактических бесед с сотрудниками, подробное разъяснение и доведение до их сведения мер ответственности за разглашение защищаемой информации и подписания. Необходимо чтобы каждый сотрудник в договоре расписался, что ознакомился с положениями и понимает всю ответственность за разглашение сведений, составляющих коммерческую тайну.

По мнению руководителя ИТ отдел и заместителя директора по вопросам безопасности конструкция здание, расположение отдела и толщина перекрытий позволяет избежать утечек информации по акустическим каналам. Данные угрозы утечки было принято признать маловероятными, и компания готова принять риск, было решено отказаться от средств и мер по улучшению звукоизоляции помещения, а также использования генераторов шумов

2.5 Модификация, уничтожение, хищение носителей информации

Для реализации данной угрозы могут быть использованы следующие уязвимости:

— нарушение пропускного режима;

— отсутствие учета носителей, содержащих коммерческую тайну.

Способ нейтрализации первой уязвимости был описан в предыдущих пунктах.

Вторую уязвимость можно устранить с помощью ввода контроля количества и содержимого носителей информацию. Предоставлять доступ к носителям на основе разработанной матрицы доступа. Необходимо нанесение на материальные носители информации, содержащую коммерческую тайну грифа «Коммерческая тайна»

Вывод по второй главе

В результате проведенного анализа угроз и уязвимостей на рассматриваемом нами объекте были определены и рекомендованы следующие методы и средства по обеспечению безопасности сведений, составляющих коммерческую тайну в ООО «Планета-Авто»:

1) от угроз, связанных с несанкционированным доступом к АРМ сотрудников:

— опломбировка корпуса ПК сотрудников;

— разработка матрицы доступа и контроль данных мероприятий;

— усиление пропускного режима;

— установка средства защиты информации от несанкционированного доступа «Secret Net 7».

2) от угроз, связанных с несанкционированным доступом в серверное помещение:

— усиление пропускного режима;

— разработка матрицы доступа и контроль данных мероприятий;

— установка охранной сигнализации помещения.

3) от угроз, связанных с несанкционированным доступом к данным, хранящимся на сервере:

— установка средства защиты информации от несанкционированного доступа «Secret Net 7».

4) от угроз, связанных с модификацией, уничтожением информации, хранящейся на АРМ сотрудников:

— разработка матрицы доступа и контроль данных мероприятий;

— разграничение прав доступа к файлам в системе.

5) от угроз, связанных с разглашением, модификацией, уничтожением, хищением информации, составляющей коммерческую тайну:

— разработка новой организационно-распорядительной документации в области защиты коммерческой тайны;

— усиление пропускного режима.

6) от угроз, связанных с модификацией, уничтожением, хищением носителей информации:

— усиление пропускного режима;

— учет носителей информации;

— нанесение на материальные носители информации, содержащую коммерческую тайну грифа «Коммерческая тайна».

На основе мнения руководства было принято не использовать следующие меры защиты информации, так как угрозы через уязвимости были признаны маловероятными и неактуальными:

— установка антивирусного ПО «Kaspersky Endpoint Security Стандарт» (было принято решение продолжить использование ПО ESET NOD32);

— установка охранной сигнализации помещения;

— улучшение звукоизоляции помещения, в котором обрабатывается коммерческая тайна.

3. РАЗРАБОТКА ПРОЕКТА ПО ВНЕДРЕНИЮ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ ООО «ПЛАНЕТА-АВТО»

3.1 Описание объекта

ООО «Планета-авто» является одним из лидеров на Южном Урале по продаже популярных моделей автомобилей и их сервисному обслуживанию. В компании циркулируют большие потоки информации, обрабатываемые внутри компании, которые нуждаются в защите. Потоки защищаемой информации представлены в Таблица 8.

Таблица 8 – Потоки защищаемой информации

Входящая

Исходящая

Переписка с клиентами

Информация о клиентах;

Информация о поставщиках;

Заявки на ремонт, покупку автомобиля; План продаж; Отчеты; Статистические данные; База данных клиентов; База данных поставщиков;

3.2 Резюме проекта

На основе утвержденного технического задания необходимо разработать проект по внедрению КСЗИ в ООО «Планета-Авто».

Для достижения поставленной цели, необходимо разработать ряд, организационных, инженерно-технических и программно-аппаратных мер. С помощью матрицы ответственности за каждым конкретным этапом работы зафиксированы ответственные лица, так же определены основные объекты поставки. Результатом проекта является комплексная система защиты информации, включающая внедрение программных средств, обеспечивающего защиту от НСД, соответствующей требованиям нормативно-правовых актов в этой области и целям внедрения.

3.3 Цели и задачи проекта

Целями разработки комплексной системы защиты информации на ООО “Планета-Авто” являются:

— предотвращение утечки, хищения, утраты, искажения, подделки информации;

— предотвращение несанкционированных действий по уничтожению, модификации, искажению, копирования, блокированию информации;

— предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима информации как объекта собственности;

— защита коммерческой информации в соответствии с законодательством

3.4 Объекты поставки проекта

Данным проектом предусмотрено изменение уже существующих и создание в организации бизнес-процессов и документов в области информационной безопасности:

— положения о коммерческой тайны;

— перечень сведений, составляющих коммерческую тайну;

— должностные инструкции системного администратора;

— журнал учета носителей информации.

Программно-аппаратные и инженерно-технические меры

В данном проекте предусмотрено внедрение такого программно-аппаратного средства как система защиты информации от несанкционированного доступа “Secret Net 7”».

Обучение сотрудников новым требованиям защиты информации с обоснованием их необходимости и значимости для организации по результатам внедрения новых организационно-распорядительных документов, предусмотренных проектом, а также программно-аппаратных решений.

3.5 Риски проекта

Вероятность реализации угрозы через данную уязвимость в течение года: P(V), (%)

Критичность реализации угрозы через уязвимость: ER, (%) Уровень угрозы Th (%), рассчитывается по формуле 1.

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза СTh (%), рассчитывается по формуле 2.

Таблица 9 – Потоки защищаемой информации

Риски / пути их реализации